Bezpieczeństwo

Bezpieczeństwo trzeba podzielić na dwa podstawowe działy.

Utrata danych: Każdy z nas może sobie wyobrazić, co by się stało, gdybyśmy nie mogli któregoś dnia dostać się do naszych danych bazy sql, zdjęć, plików Worda, Excela.

Jednym słowem „nie chcę nawet o tym myśleć” tak odpowiadają klienci, którym przedstawiamy eksperyment myślowy żeby sobie to wyobrazili.

Kradzież danych: W mniejszym stopniu dotyczy to osób indywidualnych twierdzących „ przecież nic nie mam do ukrycia”. Świadomość tych osób o zagrożeniu kradzieży ich konta bankowe, karty kredytowe, tożsamości na portalach społecznościowych jest bardzo mała.

W przedsiębiorstwach świadomość ta jest większa , natomiast klienci nie zdają sobie sprawy jak chronić swoje dane.

Zabezpieczenie się przed kradzieżą danych jak i przed utratą danych można dokonywać na kilka sposobów.

Programowo.

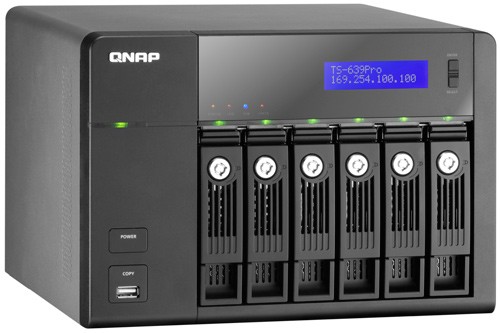

Sprzętowo.

Wprowadzając każdy ze sposobów nie możemy pominąć tak zwanej polityki bezpieczeństwa.

Określamy zbiorem reguł i procedur zasady postępowania oraz dostępu do danych informatycznych.

Każda polityka bezpieczeństwa jest kosztem dla przedsiębiorstwa a wiadomo nikt nie chce ponosić kosztów.

Stopień ryzyka utraty lub kradzieży danych obniża się proporcjonalnie do kosztów poniesionych na ich ochronę.

Dlatego ważna jest świadomość bezpieczeństwa oraz jak procedury i reguły bezpieczeństwa wpływają na koszt i korzyści płynące z obniżenia stopnia zagrożenia utraty danych lub kradzieży danych.

Reguły te powinny zawierać, co wolno a czego nie wolno robić.

Powinny zawierać różne stopnie zabezpieczenia i dostępu.

Procedury natomiast powinny zawierać spis czynności jakie musimy wykonać w konkretnych przypadkach naruszenia bezpieczeństwa danych.

Scenariusz te mogą opisywać czynności prewencyjne, jak i czynności alarmowe.

Ważnym elementem jest również aspekt psychologiczny dla użytkowników, wpływający na obniżenie komfortu pracy przy zwiększeniu bezpieczeństwa, czyli obniżeniu ryzyka utraty lub kradzieży danych.